题目列表见81.70.101.23:2222

之前做过的类型就不写了(wp都写完了,但是没发),写点之前没见过的

一、WEB

1、弱口令爆破-Ezlogin

题目链接:Ez_Login

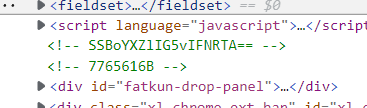

在网页注释中可以发现必要信息

两个编码分别是base64和base16,解码得到 I have no SQL,weak。有关键词weak,推知需要使用弱口令爆破

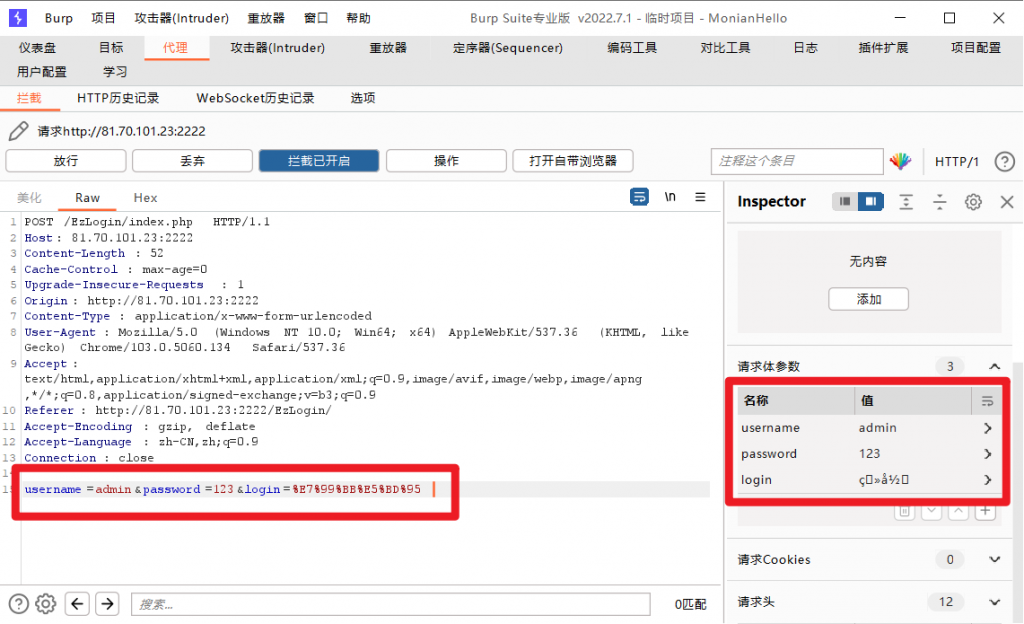

这里使用BurpSuite进行攻击

首先随意输入账号密码试试,登录后提示 pls login as admin。这样登录的用户名就确定是admin不会变了

发送到攻击器,payload只需要添加password一项

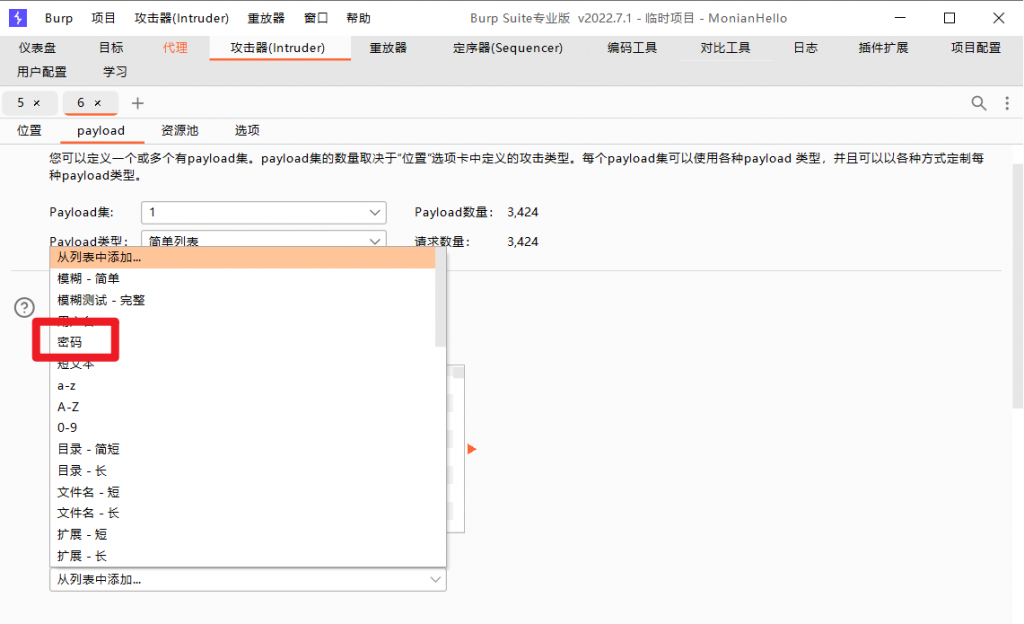

爆破字典使用自带的即可

找到长度不同的response即为flag

2、RequestHeader篡改-canyouaccess

题目链接:Can you get in Y1ng's WEBSITE

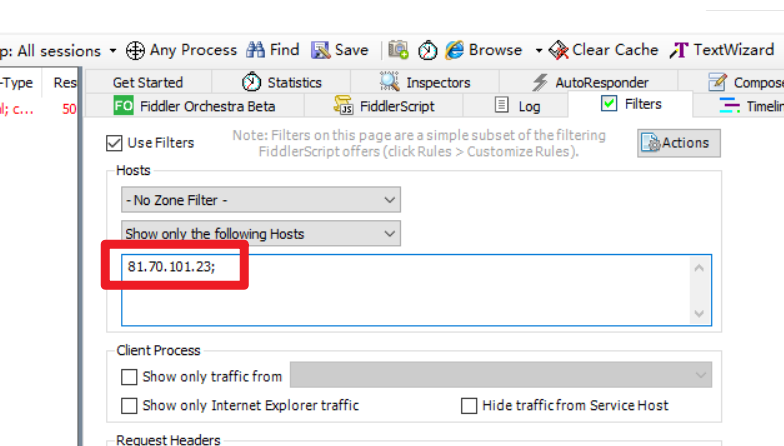

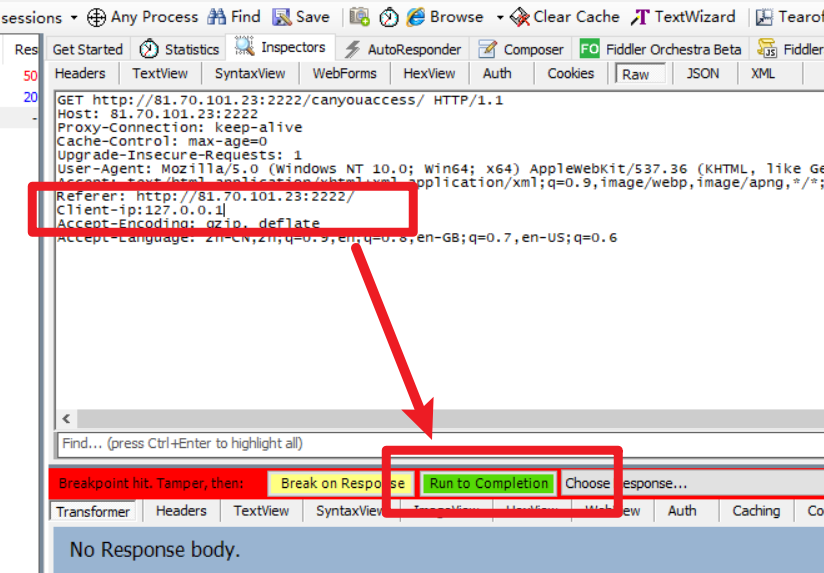

使用Fiddler或者上一题使用的Burp均可,这里使用Fiddler演示

题目中要求在本地(localhost/127.0.0.1)访问,很显然我们做不到,需要我们修改HTTP请求头

有关HTTP请求头的详细信息,参考 CTF——HTTP发送头Headers整理

首先使用过滤器防止其他无辜网站受牵连(?),再按F11开启自动断点

成功拦截下来后,在请求头部分添加 Client-ip:127.0.0.1

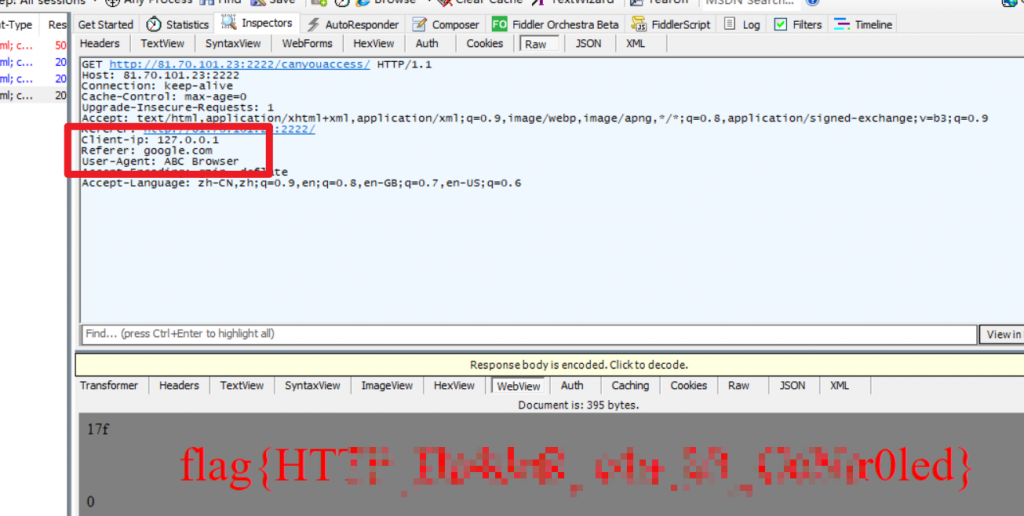

之后根据网页要求,分别添加

Referer: google.com(从google.com访问)

User-Agent: ABC Browser(使用ABC Browser浏览器)

3、双写关键字-employeework

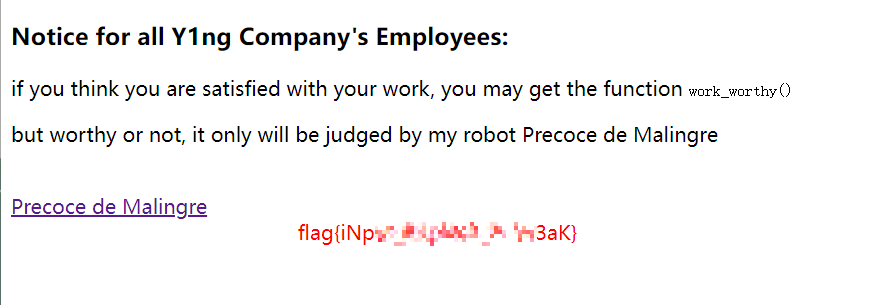

题目链接:Y1ng Company Notice

根据源码,我们需要让工作态度=y1ng_pretty_handsome才能得到flag

但是这里有一个正则表达式,会把y1ng_pretty_handsome删掉

if (isset($_GET['work'])) {

$what_is_your_attitude_of_your_work = $_GET['work'];//传入work

$what_you_say_can_gain_more_income = "y1ng_pretty_handsome";

$what_Precoce_de_Malingre_said = preg_replace(

"/$what_you_say_can_gain_more_income/",'', $what_is_your_attitude_of_your_work

);//正则替换,传入的work里含有“y1ng_pretty_handsome”的部分都会删除

if ($what_Precoce_de_Malingre_said === $what_you_say_can_gain_more_income) {

work_worthy();//比较work是否为y1ng_pretty_handsome

}但是这个正则只会执行一次,只要想办法让他删除一次y1ng_pretty_handsome就可以了

让work=y1ngy1ng_pretty_handsome_pretty_handsome即可

这样正则表达式就会这样进行:

- 1、传入:y1ngy1ng_pretty_handsome_pretty_handsome

- 2、删除“y1ng_pretty_handsome”:y1ng

y1ng_pretty_handsome_pretty_handsome - 3、结束(只进行一次):y1ng_pretty_handsome

这样同时保证了正则正常删除且结果是我们需要的y1ng_pretty_handsome

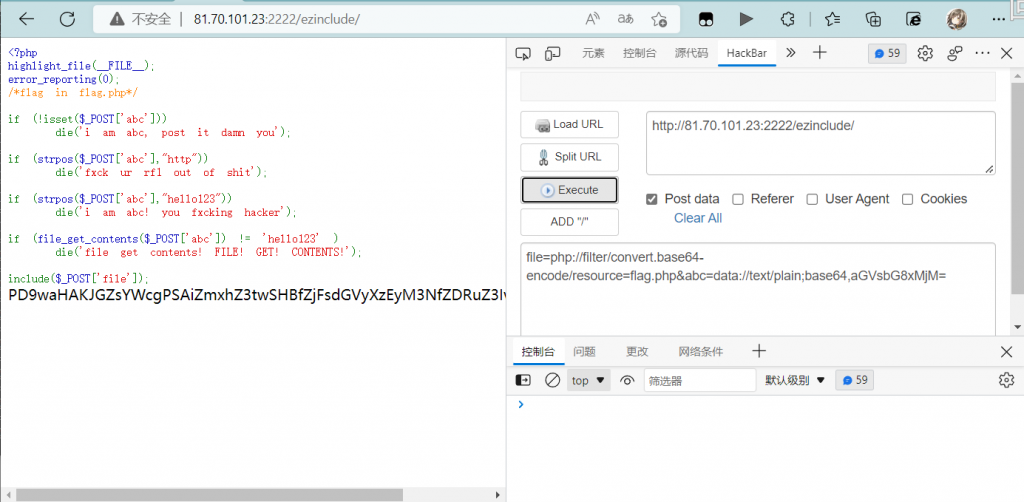

4、伪协议-ezinclude

题目链接:81.70.101.23:2222/ezinclude/

这里需要使用POST请求,就不能再在地址栏上直接输入了,用到的工具是HackBar

Mr-xn/hackbar2.1.3

有一个file_get_contents(),需要读文件。刚开始我想的是在我服务器上新建一个文件让他读(http://monianhello.top/1.txt),虽然能跑但不讲武德,这里用到了伪协议

可参考:20210218CTF伪协议绕过file_get_contents

这样只需要data://text/plain;base64,aGVsbG8xMjM=就可以代替原来的http://monianhello.top/1.txt了

用php://filter/convert.base64-encode/resource=flag.php读取flag即可

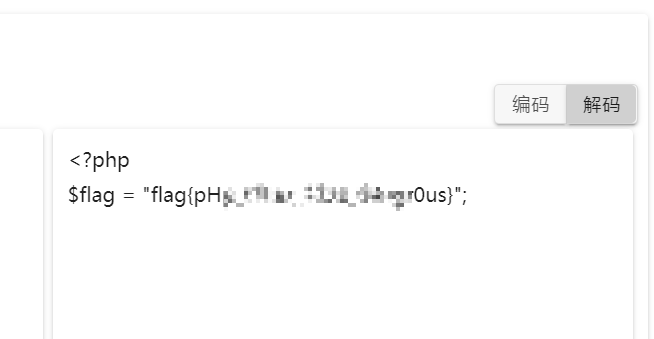

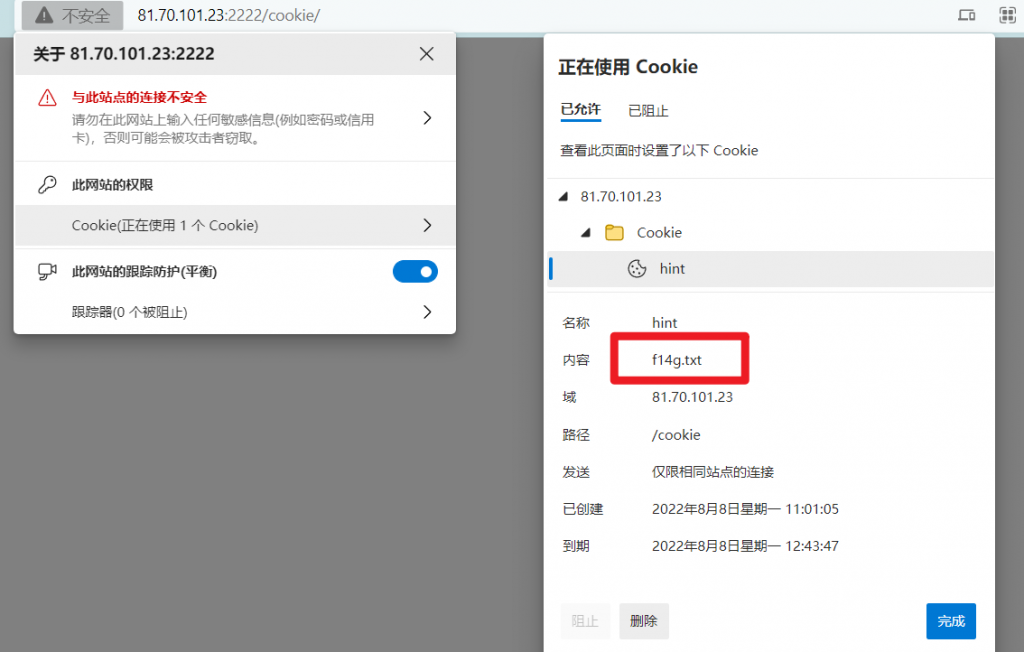

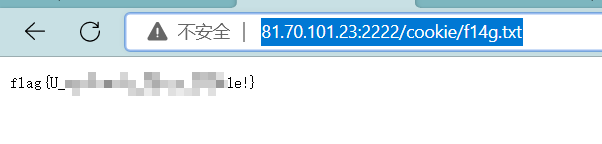

题目链接:Y1ng's cookie

直接看cookie即可

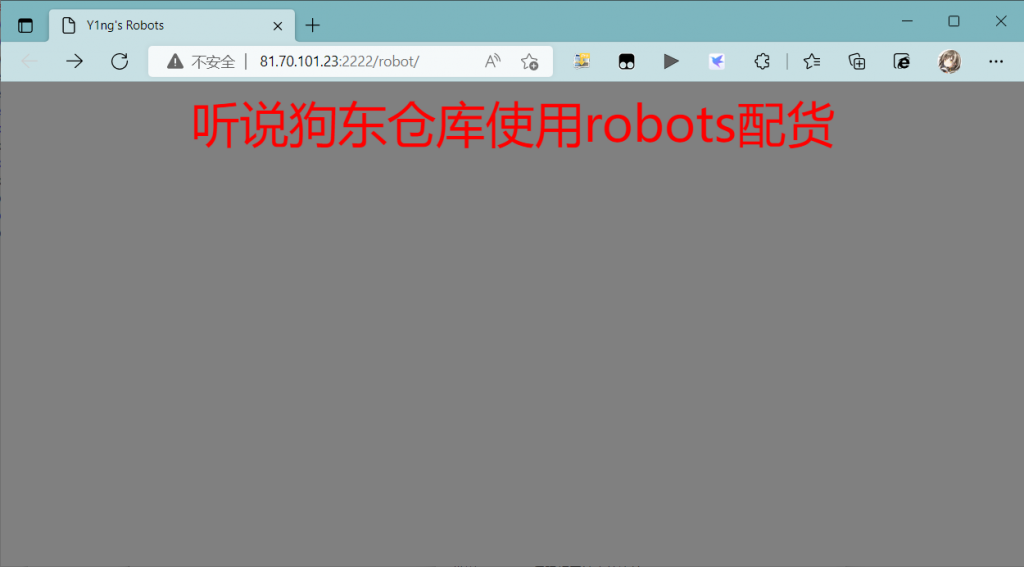

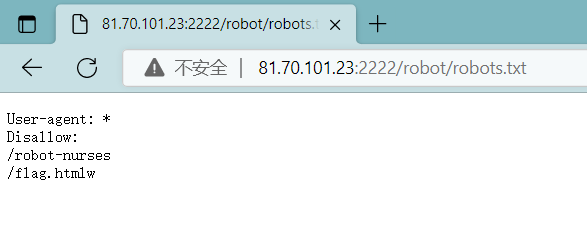

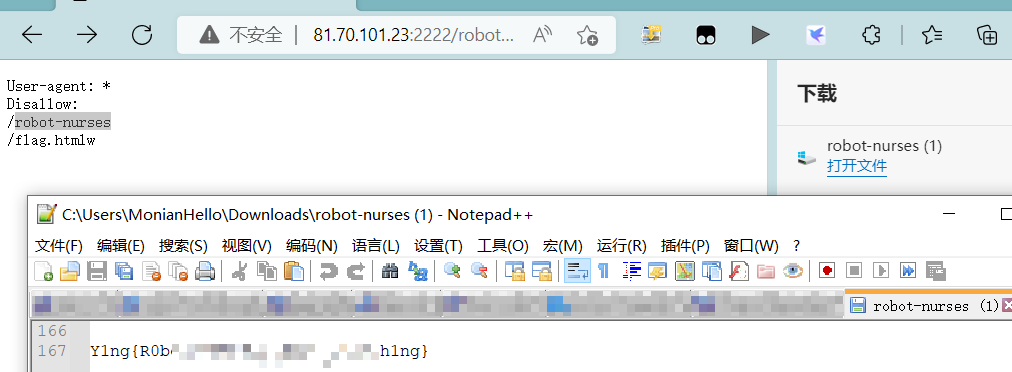

6、ROBOTS查询-robots

题目链接:Y1ng's Robots

robots.txt可以理解为网站门口的一张“告示”,用来告诉各大搜索引擎哪些可以被搜索,哪些不行

查看robot.txt,得到flag

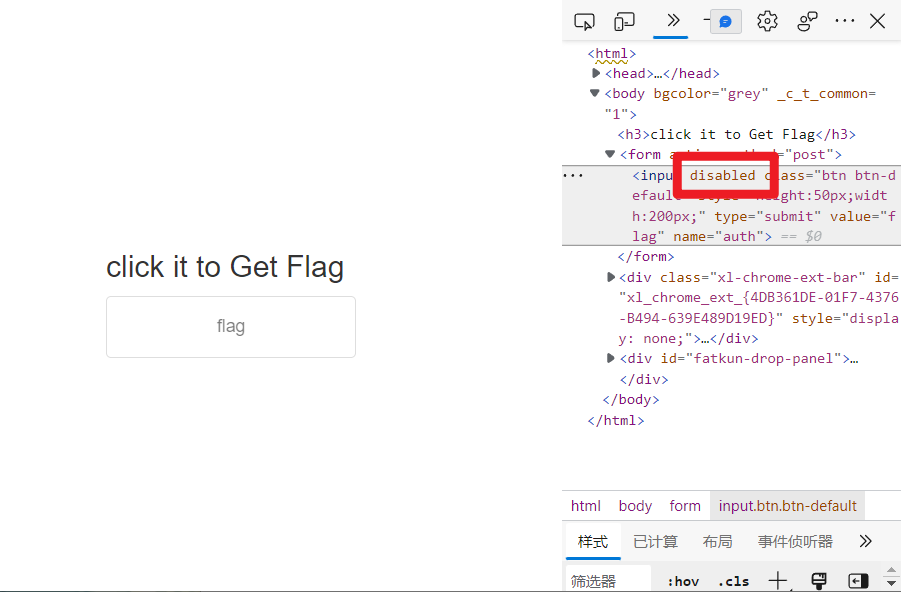

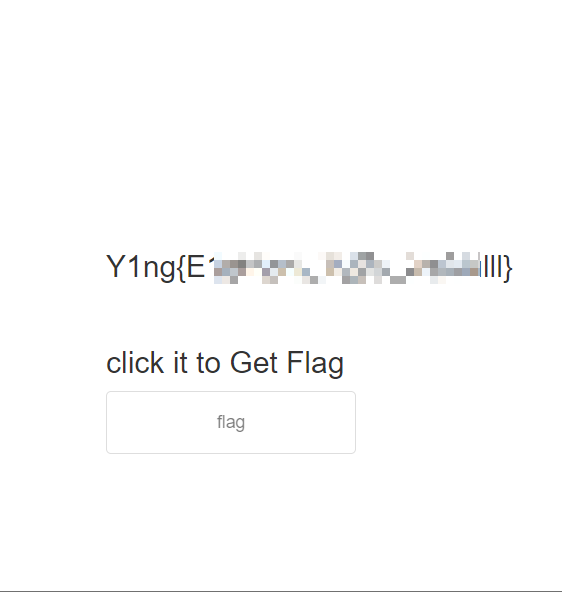

题目链接:wtf?

使用审查元素删除disable即可

Comments | NOTHING