昨天加入了 NEUQCSA (东秦网络空间安全协会)

若金色的阳光停止了它耀眼的光芒,你的一个微笑,将照亮我的整个世界

发布于 2022-07-21 0 次阅读

昨天加入了 NEUQCSA (东秦网络空间安全协会)

和Sakii学长交流一会后,他建议我去刷一些CTF的题 BUUCTF在线评测 (buuoj.cn) 。在此小记下这一天遇到的题型和解决方式

有关破解,在Windows机器上可以用ziperello(zip)或者Advanced RAR Password Recovery(rar)

主要说下在Kali(Linux)环境下的破解

由于rarcrack可操作性太差,我使用的是 crunch生成字典+John破解

题目指出密码是四位数字,使用 crunch 4 4 0123456789 即可产生字典,用 >passwd.txt 即可导出

如果有更复杂的密码,例如含特定字符串的密码,就要考虑用Python解决了(反正也不难,文件读写加个循环自增)

John无法直接破解rar,还需要将rar解析成哈希

使用 rar2john 被加密的文件.rar > hash.txt 进行转换,转换后的文件就可以使用字典和John破解了

john --wordlist=passwd.txt hash.txt

关于伪加密,网上有很多教程,譬如使用winhex判断数据区,手动改加密位

无加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为00 00假加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为09 00

真加密

压缩源文件数据区的全局加密应当为09 00

且压缩源文件目录区的全局方式位标记应当为09 00

————————————————

版权声明:本文为CSDN博主「7earn」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_53409153/article/details/115557931

但这类判断方法有时无法准确判断,并且不方便,这里使用通法(可能?)解决伪加密——ZipCenOp

java -jar ZipCenOp.jar r 伪加密.zip

即可修复被伪加密的文件

Stegsolve 是针对图片隐写的工具,十分有用

有关图片的隐写也很有趣,这里简要记录几个最近遇到的

这个比较好解决,拖进PS就可以拆成一个个图层,或者Stegsolve也能一帧帧翻

在初中就了解过如何把文件藏在图片中,copy /b 1.png+2.zip 3.png,把文件后缀改成.zip即可

但是遇到隐藏多个文件的情况,这个方法就行不通了

需要用到Kali的binwalk对图片进行分析

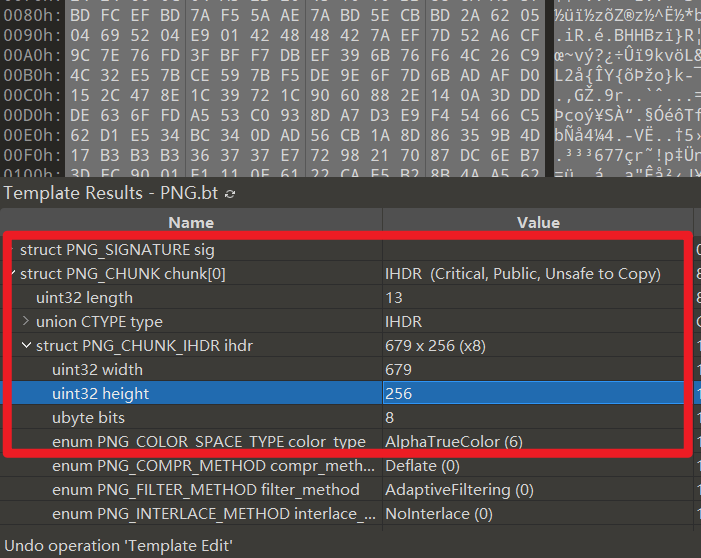

有时需要通过调节图片宽高来找到图片中的隐藏内容

使用010editor修改文件头数据块IHDR(header chunk)即可

右键图片-属性(alt 双击)-> 详细信息

以16进制方式打开图片,在结尾处有隐藏的信息,Stegsolve也可以分析出隐藏信息

人眼无法分辨极低的颜色差异,比如#66CCFF (102, 204, 255) 和#66CCFE (102, 204, 254)

因此可以在这里做文章

在学习CTF之前接触过盲水印,那时是对每一个像素进行变换,通过 奇数=1 偶数=0 来保存信息,这样的颜色变化最小。但是这样的盲水印有很大的特征,因为原本随机排布的像素颜色最低位信息熵明显增大。而且受到攻击后很难恢复。对此还有一系列改进措施,详细可见 fire-keeper/BlindWatermark: 使用盲水印保护创作者的知识产权

这次遇到的是在 R G B 三个通道0位上隐藏信息,使用Stegsolve提取合成后,最后得到二维码一张

这是我学习CTF以来的第一篇随记,MISC形如其名,方向很杂,涉猎范围很广。

欢迎各位东秦新生和我一同加入NEUQCSA进行学习,共同成长。

这里是MonianHello

那么,再会

Comments | NOTHING